Désastre en menuiserie

Dans les projets, quand ça part trop mal, il faut savoir recommencer à zéro. Là, c’était mal parti dès les premières étapes, et les solutions pour corriger le tir ont été… disons hasardeuses. Mais comme ça m’amusait quand même de voir quel serait le résultat final, j’ai continué jusqu’au bout. ...

Dans les projets, quand ça part trop mal, il faut savoir recommencer à zéro. Là, c’était mal parti dès les premières étapes, et les solutions pour corriger le tir ont été… disons hasardeuses. Mais comme ça m’amusait quand même de voir quel serait le résultat final, j’ai continué jusqu’au bout. ...

L’objectif de ce projet: L’objectif de ce projet est de faire circuler plusieurs trains sur un réseau HO analogique, en les contrôlant individuellement, mais à l’aide d’outils modernes. Sur un réseau analogique classique, la tension appliquée aux rails détermine directement la vitesse et le sens de

L’objectif de ce projet: L’objectif de ce projet est de faire circuler plusieurs trains sur un réseau HO analogique, en les contrôlant individuellement, mais à l’aide d’outils modernes. Sur un réseau analogique classique, la tension appliquée aux rails détermine directement la vitesse et le sens de  Chapitre 1 – L’attente sur la voie de garage Le soleil passait à peine les grands peupliers du talus, projetant sur la voie une ombre dentelée. La locomotive de Fork soufflait doucement, sa chaudière ronronnant d’un feu contenu. Il avait calé un coin de bois sous la roue arrière pour éviter le

Chapitre 1 – L’attente sur la voie de garage Le soleil passait à peine les grands peupliers du talus, projetant sur la voie une ombre dentelée. La locomotive de Fork soufflait doucement, sa chaudière ronronnant d’un feu contenu. Il avait calé un coin de bois sous la roue arrière pour éviter le  Depuis quelque temps, je bricole un projet de jeu de rôle en ligne. Il est désormais accessible ici : https://jdr.tinad.fr. Un moteur maison, une IA bien dressée Ce n’est pas une plate-forme générique pour tous les jeux de rôle du monde, mais un moteur conçu pour un usage bien précis : faire du JdR

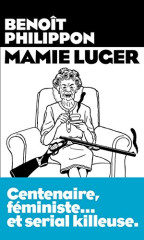

Depuis quelque temps, je bricole un projet de jeu de rôle en ligne. Il est désormais accessible ici : https://jdr.tinad.fr. Un moteur maison, une IA bien dressée Ce n’est pas une plate-forme générique pour tous les jeux de rôle du monde, mais un moteur conçu pour un usage bien précis : faire du JdR  C’est un roman de Benoît Philippon, publié en 2016. Je viens de le commencer… et de le finir dans la foulée. Tout commence par une intervention de police : Un voisin s'est fait tirer dessus, le tireur, le forcené retranché dans sa maison est en fait une mamie de 102 ans. Une fois interpellée, elle

C’est un roman de Benoît Philippon, publié en 2016. Je viens de le commencer… et de le finir dans la foulée. Tout commence par une intervention de police : Un voisin s'est fait tirer dessus, le tireur, le forcené retranché dans sa maison est en fait une mamie de 102 ans. Une fois interpellée, elle  La barque était enfin terminée, et je n'avais aucune envie d'attendre le printemps pour la tester. Deux projets dans le projet : transporter la barque à vélo jusqu'au lac et vérifier si elle flottait bien. Cela faisait des semaines qu’il pleuvait sans arrêt en Normandie, mais les prévisions météo

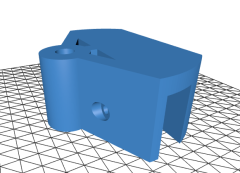

La barque était enfin terminée, et je n'avais aucune envie d'attendre le printemps pour la tester. Deux projets dans le projet : transporter la barque à vélo jusqu'au lac et vérifier si elle flottait bien. Cela faisait des semaines qu’il pleuvait sans arrêt en Normandie, mais les prévisions météo  Supports pour les dames de nage : technologie et bricolage Trouver un morceau de bois parfait pour les supports des dames de nage ? Mission impossible. Rien ne me plaisait. C'est là que ma fille m'a lancé : "Ça fait longtemps que tu n'as pas utilisé l'imprimante 3D !" Elle avait raison. Et

Supports pour les dames de nage : technologie et bricolage Trouver un morceau de bois parfait pour les supports des dames de nage ? Mission impossible. Rien ne me plaisait. C'est là que ma fille m'a lancé : "Ça fait longtemps que tu n'as pas utilisé l'imprimante 3D !" Elle avait raison. Et  Ce roman m'a été conseillé, cause que je suis en train de construire une barque. En résumé: 3 jeunes parisiens décident de partir à l'aventure: aller de Paris jusqu'à la mer, via la Seine dans un bateau 2 places acheté sur Le bon coin. C'est léger, "bonne vibe", ça se lit en quelques

Ce roman m'a été conseillé, cause que je suis en train de construire une barque. En résumé: 3 jeunes parisiens décident de partir à l'aventure: aller de Paris jusqu'à la mer, via la Seine dans un bateau 2 places acheté sur Le bon coin. C'est léger, "bonne vibe", ça se lit en quelques  Non, la barque n'est pas finie! Si j'attaque la remorque maintenant, c'est parce que: J'en ai acheté une qui m'encombre et qu'il faut adapter. Pour travailler l'intérieur (ponçage etc..) de façon agréable, la barque posée sur des tréteaux est trop haute, sur le sol (protégée par des planches) trop

Non, la barque n'est pas finie! Si j'attaque la remorque maintenant, c'est parce que: J'en ai acheté une qui m'encombre et qu'il faut adapter. Pour travailler l'intérieur (ponçage etc..) de façon agréable, la barque posée sur des tréteaux est trop haute, sur le sol (protégée par des planches) trop  J'ai acheté des planches de coffrage en GSDB. Je les ai sciées à la longueur des futurs bancs (en gardant de la marge). Un mauvais réglage de la hauteur des tables de la dégauchisseuse a fait que j'ai dégauchi de façon légèrement inclinée. Rattraper ça m'aurait obligé à trop réduire l'épaisseur des

J'ai acheté des planches de coffrage en GSDB. Je les ai sciées à la longueur des futurs bancs (en gardant de la marge). Un mauvais réglage de la hauteur des tables de la dégauchisseuse a fait que j'ai dégauchi de façon légèrement inclinée. Rattraper ça m'aurait obligé à trop réduire l'épaisseur des