Protocoliser le non fliquage des salariés

Je viens de finir les documents suivants.

Je viens de finir les documents suivants.

- Protocole : Ouverture et fermeture des droits d'accès aux ressources informatiques.

- Protocole : Utilisation, conservation des enregistrements des activités sur le système informatique.

- Protocole : Accès aux fichiers informatiques d'un personnel absent.

Enfin, pas tout à fait finis, leur validation est en cours. Plus dur maintenant mais dans un autre domaine, j'attaque le plan de reprise d'activité après un sinistre. Hum passer des cables RJ45 en façade par les fenetres[1]. Bref, revenons à l'objet de ce billet. Faire un petit résumé des principes retenus sur la gestion des logs et l'accès aux fichiers des salariés. J'ai vérifié les textes de lois cités sur légifrance. je vous conseille aussi la lecture du guide de la CNIL pour les employeurs 2010.

La réglementation et la CNIL ne sont pas toujours d'accord d'après mes recherches.

Quand au contexte, dans mon établissement, ils ont des identifiants individuels et donc aussi des dossiers individuels. L'employeur s'il souhaiterait accéder dans les fichiers d'un salarié, il serait obligé de faire appel au technicien réseau pour contourner le mot de passe.

Logs

Lors de ce genre d'explication, bien définir ce qu'est un log que ce soit un fichier linux ou dans l'observateur d'évènements windows. Je craignais la remarque du boulet qui me demanderait pourquoi ne pas logguer tout simplement. D'ou cet argumentaire, histoire d'expliquer que ça loggue malgré moi et que c'est nécessaire.

Argumentaire justifiant la journalisation des activités informatiques:

A plusieurs niveaux les « évènements » informatiques (et donc les actions des utilisateurs) sont enregistrées sous forme de fichiers logs. Cela pour plusieurs raison :

La loi et le règlement:

L'établissement a l'obligation légale de conserver les historiques de navigation internet pendant un an. Article R10-13 du Code des postes et des communications électroniques et l'article L. 34-1 du Code des postes et des communications électroniques.

Le report de la responsabilité:

Sur internet, l'établissement est identifié par son adresse IP publique, ce n'est pas directement l'utilisateur qui peut être identifié. En cas de plainte (téléchargement illégal, écrits diffamants sur un forum de discussion) et de perquisition informatique, l'établissement doit pouvoir indiquer l'identité de l'auteur des faits reprochés aux autorités judiciaires.

La maintenance informatique:

Ces enregistrements permettent une recherche sur les causes d'une panne a postériori. Concernant la sécurité du système : Certains mécanismes de protection du système informatique se basent sur la lecture automatique de fichiers logs. Par exemple les tentatives d'authentification au serveur de mail sont enregistrées dans un fichier de logs. Un programme séparé lit ce fichier et coupe automatiquement les communications entre le serveur et la machine cliente s'il détecte plusieurs erreurs d'authentification successives. Fiche n°7 « Les administrateurs réseau » Guide pour les employeurs et les salariés de la CNIL édition 2010

Conservation et accès aux logs:

Pour les enregistrements des accès internet (et logs du DHCP pour pouvoir faire le lien) La conservation est un an en conformité aux articles de loi ci dessus. La CNIL a annoncé que les moyens de connexion fournis aux employés n'étaient pas soumis à cette obligation de conservation des traces. cependant des arrêts contredisent.

Si l'employeur souhaite utiliser ces enregistrements à des fins de filtrage et de contrôle, il peut le faire, à condition d'avoir déclaré à la CNIL le traitement des données et d'en avoir informé préalablement INDIVIDUELLEMENT les salariés.

Dans mon hôpital le document en cours de validation choisit cette stratégie: Le service informatique assure une confidentialité totale sur ces enregistrements, sauf exceptions légales (comprendre images pédophiles, préparations d'attentats terroristes, ce genre de trucs qui arrivent tous les jours quoi)

Pour les autres enregistrements (hors logs de connexion internet): Personnellement, j'ai laissé les durées par défaut. Courtes sur les systèmes UNIX et plus de 6 mois sur les windaubes. Un récapitulatif de ces enregistrements est fait et sera présenté en CHSCT.

Perquisition:

Ils pourront être transmis aux autorités judiciaires. Cependant si ces enregistrements contiennent des informations médicales, la procédure veut que la perquisition se fasse en présence d'un magistrat et du président de la commission médicale d'établissement. Code de procédure pénale, article 56-3. -> En interprétant que le président de CME dans un hôpital est l'équivalent du médecin dans son cabinet. Je suis déjà tombé sur des documents de la Haute Autorité de Santé allant dans ce sens, mais, là j'ai la flegme de faire une recherche.

On a fini pour la partie sur les logs.

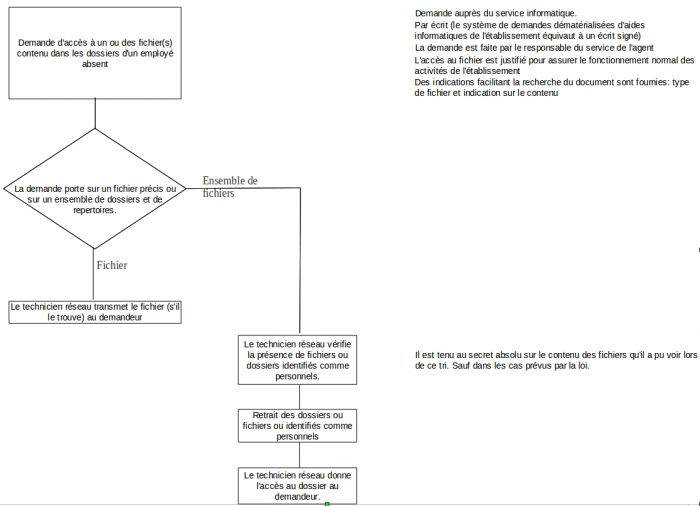

L'accès aux fichiers informatiques d'un personnel absent.

Les règles et principes

Cassons le suspense de suite: L'accès aux fichiers informatiques d'un personnel absent, c'est légalement possible, il est simplement recommandé d'informer les salariés de cette possibilité à l'employeur.

Page 21 du guide de la CNIL 2010 pour les employeurs et les salariés :

La CNIL recommande que les modalités d’accès de l’employeur aux données stockées sur l’environnement informatique d’un employé absent soient préalablement définies en concertation et diffusées auprès de l’ensemble des salariés susceptibles d’être concernés (via une charte par exemple).

La seule limite. C'est le fait que l'employeur n'a pas le droit de regarder dans la correspondance privée et les dossiers identifiés comme personnels (articles 226-15 et 432-9 du Code pénal) .

Il a été jugé que les fichiers créés par un salarié grâce à l’outil informatique mis à sa disposition pour l’exécution de son travail sont présumés, sauf si le salarié les identifie comme étant personnels, avoir un caractère professionnel (Cour de cassation, 18 octobre 2006).

Autant dire que rien n'est personnel, l'employeur a accès à tout.

la façon dont on les applique.

J'ai fait le choix d'aller au delà de ces principes pour la simple raison que ça me met mal à l'aise de fouiller les dossiers d'un salarié, même si en général tout est professionnel. je souhaitais donc que le protocole soit relativement dissuasif. Et qu'il y ait une trace écrite et publique de la demande.

Conclusion:

Je pensais les possibilités de l'employeur plus limitées. Le rôle de la CNIL n'est pas de défendre les salriés, c'est sûr. Je tente de protocoliser un système d'information qui ne méritera pas un big brother award.

Notes

[1] Si si je suis sérieux, je m'oriente sur cette piste comme plan pour rétablir rapidement un réseau si le cœur du réseau a été victime d'un incendie d'une inondation ou autre